В современном мире, где все более чем когда-либо заинтересованы в доступе к сети, поддельные точки доступа WiFi являются одним из основных факторов, вызывающих опасения в области безопасности. В этой статье мы рассмотрим, что такое поддельная точка доступа WiFi, почему она является опасной и какие шаги можно предпринять для ее обнаружения и предотвращения.

Поддельная точка доступа WiFi — это фальшивая точка доступа к сети, созданная злоумышленником с целью получения доступа к чужим устройствам. Когда Вы подключаетесь к такой поддельной точке, ваше устройство начинает передавать всю информацию через эту точку, что открывает множество возможностей злоумышленникам для проникновения в вашу сеть и получения доступа к вашим данным.

Основные команды, связанные с поддельными точками доступа WiFi на сегодняшний день, включают Karma, Mana, Pumpkin-proxy и другие. Они обеспечивают функционал для подготовки и управления фальшивыми точками доступа, а также различные возможности для проникновения в сети пользователей. Например, Karma позволяет злоумышленнику создать поддельную точку доступа, которая автоматически подключится к устройству, если его MAC-адрес связан с данным сетевым имплементационным примером.

Определение и работа поддельной точки доступа wifi

Основные методы работы поддельной точки доступа wifi могут включать в себя такие техники, как создание «двойника» сети, перехват и разбор пакетов данных, а также подбор паролей.

Вашим устройством, работающим в качестве точки доступа, можно сделать так, чтобы оно выглядело точно так же, как подлинная сеть, к которой пользователи обычно подключаются. Например, эту задачу можно выполнить в Linux с помощью специальных плагинов и программных средств, таких как airgeddon, wifi-pumpkin и т.д.

Почему поддельные точки доступа wifi опасны? Потому что они могут легко перехватывать данные, пароли и другую конфиденциальную информацию от пользователей, которые подключаются к этой фальшивой сети. Как человек-посередине, поддельная точка доступа создает возможность для атакующего получить доступ к личным данным, финансовой информации и другой важной информации пользователей.

Методы установки и настройки поддельной точки доступа wifi

Существует множество способов создать и настроить поддельную точку доступа wifi, в зависимости от операционной системы и инструментов, которые вы выберете. Например, на Windows вы можете использовать программу Connectify или создать точку доступа через настройки сети и общих ресурсов.

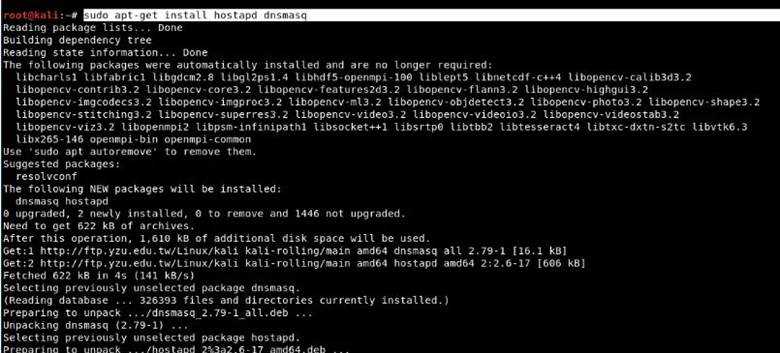

В Linux вы можете использовать инструменты, такие как airgeddon и wifi-pumpkin, которые предоставляют более подробные и расширенные возможности для создания и настройки фальшивой точки доступа wifi.

Примеры программного обеспечения для создания поддельной точки доступа wifi

Ниже приведены некоторые примеры популярных программного обеспечения, которые могут использоваться для создания поддельной точки доступа wifi:

- airgeddon — мощный инструмент для тестирования на проникновение в сети wifi с богатым интерфейсом и множеством функций;

- wifi-pumpkin — инструмент для создания фальшивой точки доступа wifi с удобным в использовании интерфейсом, который позволяет перехватывать данные пользователей и проводить различные атаки на безопасность;

Рекомендуется использовать этичные методы и программное обеспечение для работы с поддельными точками доступа wifi в целях обеспечения безопасности сети и поиска уязвимостей. Легальность и этичность использования поддельных точек доступа wifi зависят от намерений и действий атакующего.

Заключение

Поддельные точки доступа wifi являются потенциально опасными инструментами, которые могут использоваться для атак на безопасность сети и перехвата конфиденциальной информации. Понимание основных принципов и методов работы поддельных точек доступа wifi может помочь вам улучшить безопасность вашей сети и защититься от таких атак.

Распространенные проблемы, связанные с поддельными точками доступа wifi

1. Атаки человек-посередине (Man-in-the-Middle, MitM)

Опровержение подделки – одна из основных проблем, связанных с поддельными точками доступа wifi. Подделанная точка доступа, известная как «злой twin», может перехватывать трафик между пользователем и подлинной точкой доступа, и даже делать дополнительные изменения в передаваемых данных. Таким образом, злоумышленник получает доступ к конфиденциальным данным пользователя, включая логины и пароли.

Для защиты от атак MitM рекомендуется использовать протоколы безопасности, такие как WPA2 или новейший WPA3. Кроме того, при подключении к wifi сети, следует внимательно проверять достоверность точки доступа и избегать подключения к сетям с подозрительными именами.

2. Атаки на mac-адреса

Mac-адрес – это уникальный идентификатор, присваиваемый каждому устройству сети. Злоумышленник может изменить свой mac-адрес, чтобы создать поддельную точку доступа wifi с тем же mac-адресом, что и подлинная точка доступа. В результате пользователь будет подключаться к поддельной точке доступа, вместо того, чтобы подключаться к подлинной сети.

Для предотвращения атак на mac-адреса можно использовать дополнительные методы аутентификации, такие как EAP-TLS или PEAP. Эти методы позволяют осуществлять проверку подлинности пользователей до установления соединения с точкой доступа.

3. Атаки с использованием KARMA-пакетов

Атаки с использованием KARMA-пакетов основаны на создании поддельных точек доступа wifi, которые запоминают и повторяют названия (SSID), соответствующие точкам доступа, к которым подключались ранее пользователи. Таким образом, злоумышленник может создать поддельную точку доступа с тем же названием, что и подлинная точка доступа, что позволяет ему перехватывать и манипулировать трафиком пользователей.

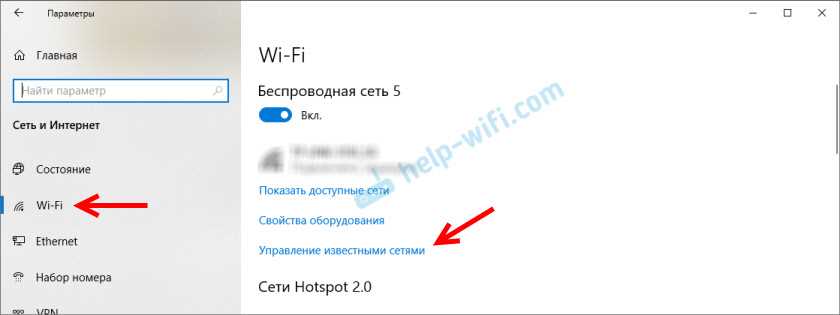

Для защиты от атак с использованием KARMA-пакетов рекомендуется отключать функцию автоматического подключения к известным сетям. Также следует использовать HTTPS для шифрования передаваемых данных и быть внимательным при подключении к сети с одинаковым названием, но в разных физических местах.

4. Уязвимости в программном обеспечении точек доступа и устройствах

Поддельные точки доступа могут использовать различные уязвимости в программном обеспечении, используемом в точках доступа и устройствах пользователя. Такие уязвимости могут позволить злоумышленнику получить несанкционированный доступ к сети и конфиденциальным данным.

Для минимизации риска возникновения уязвимостей следует регулярно обновлять программное обеспечение на своих устройствах, включая операционные системы, драйверы и программы безопасности. Также рекомендуется использовать дополнительные инструменты безопасности, такие как фаерволы и антивирусные программы.

| Примеры методов атак на поддельные точки доступа wifi | Рекомендуемые решения и дополнительные меры безопасности |

|---|---|

| Атака с использованием программы ettercap suite | Отключение автоматического подключения к известным сетям |

| Атака DOS на точку доступа | Использование протокола безопасности WPA2 или WPA3 |

| Создание фальшивой точки доступа с помощью dnsmasq.conf | Внимательная проверка достоверности точек доступа |

| Атака WEP-ключа | Использование сильных паролей и регулярное изменение паролей |

Введение в проблемы поддельных точек доступа wifi и их решения поможет пользователям быть более осведомленными о возможных угрозах и принять соответствующие меры для защиты своих данных. Будьте внимательны и осторожны при подключении к wifi сетям и применяйте рекомендованные методы безопасности для обеспечения надежной и защищенной сетевой среды.

Как определить, что вы подключены к поддельной точке доступа wifi

Однако, есть несколько инструментов и методов, которые могут помочь вам выявить поддельные точки доступа Wi-Fi.

1. Используйте специальные инструменты

Существует специальный инструментарий, такой как Airgeddon suite, который позволяет вам сканировать и анализировать Wi-Fi сети, включая поиск поддельных точек доступа. Эти инструменты предоставляют информацию о точках доступа, их мощности сигнала, используемом шифровании и других параметрах.

Например, инструмент «anastasis» в составе Airgeddon suite предоставляет мощный функционал для обнаружения поддельных точек доступа через методы MITM (Man-in-the-Middle). Он также поможет вам убедиться, что нет нежелательного «двойника» сети, на которую вы подключены.

2. Проверьте шифрование и пароль

Если вы подключены к Wi-Fi сети, проверьте тип шифрования и пароль сети. Поддельные точки доступа часто имеют слабое или отсутствующее шифрование и могут использовать универсальные пароли, такие как «admin» или «password». Если вы заметили, что ваша точка доступа использует слабое шифрование или универсальный пароль, это может свидетельствовать о том, что вы подключены к поддельной точке доступа.

3. Проследите связанные сети и IP-адреса

Проверьте, какие сети или IP-адреса связаны с вашей точкой доступа. Если вы обнаружите, что есть другие сети или IP-адреса, не связанные с вашей точкой доступа, это может быть признаком того, что вы подключены к поддельной точке доступа.

4. Осуществите проверку с помощью терминала

Вы также можете использовать команды в терминале вашего устройства для проверки сетей Wi-Fi. Например, на устройствах с операционной системой Linux вы можете использовать команду «iwlist wlan0 scan», чтобы получить список доступных сетей Wi-Fi с их параметрами. Проверьте этот список на наличие подозрительных сетей.

На устройствах с Windows вы можете использовать команду «netsh wlan show network mode=bssid», чтобы получить список доступных сетей Wi-Fi с информацией об их BSSID. Проверьте этот список на наличие подозрительных сетей.

5. Поищите поддельную точку доступа с помощью специализированных инструментов

Если вы знаете IP-адрес поддельной точки доступа или ее BSSID, вы можете использовать специализированные инструменты, такие как Airgeddon suite, для выполнения атаки на поддельную точку доступа. Эти инструменты позволяют вам измерить силу сигнала, проверить доступность и выполнить атаку DoS на поддельную точку доступа.

Однако, помните, что использование таких инструментов должно осуществляться только в легальных целях и с согласия владельца сети.

Важно понимать, что определить, что вы подключены к поддельной точке доступа Wi-Fi, может быть сложной задачей. Отсутствие защищенного соединения или подозрительные параметры сети могут свидетельствовать о том, что вы подключены к поддельной точке доступа. Если у вас возникают подозрения, лучше быть осмотрительным и принять меры для защиты своих личных данных.

Защита от поддельных точек доступа wifi

Основная цель таких атак — перехват логина и пароля пользователя, которые затем могут быть использованы со злонамеренными целями. Комбинация точек доступа и атаки на них может представлять серьезную угрозу и стать воротами для множества других атак на ваше устройство и информацию.

Как происходят атаки на поддельные точки доступа?

Существует несколько способов проведения атак на поддельные точки доступа, среди которых:

- Введение в обиход фальшивой точки доступа с тем же именем, что и реальная, для захвата данных пользователей.

- Использование уязвимостей в протоколах защиты (например, WEP или WPS) для получения доступа к сети.

- Создание фейковых сетей, которые притягивают пользователей с использованием специальных техник, таких как KARMA (KARMA — атака на сети Wi-Fi, которая подделывает идентификаторы точек доступа сети Wi-Fi, чтобы сделать их более привлекательными для жертв).

Основные способы защиты от поддельных точек доступа

Для защиты от поддельных точек доступа Wi-Fi вы можете использовать следующие методы:

- Внимательно проверяйте, к какой точке доступа вы подключаетесь. Убедитесь, что название и параметры точки доступа соответствуют ожиданиям.

- Используйте сетевые плагины и инструменты для проверки точек доступа, такие как Airgeddon или Pumpkin-Proxy.

- Избегайте использования открытых Wi-Fi сетей без пароля. В таких сетях риск стать жертвой атаки поддельной точки доступа значительно выше.

- Настройте свою сеть с помощью безопасных протоколов (например, WPA2) и установите сложные пароли для своей точки доступа.

Процесс тестирования на наличие поддельной точки доступа

Если вы хотите провести самостоятельное тестирование на наличие поддельной точки доступа Wi-Fi, вы можете воспользоваться специальными инструментами и командами:

- Установите программу Airgeddon и запустите тестирование, следуя инструкциям на сайте Hackware.ru.

- Используйте команду «iwconfig» для просмотра текущих подключений Wi-Fi к сети.

- Следите за отличиями и разницей в настройках и параметрах сети для подозрительных точек доступа.

- Для подтверждения сомнений, вы можете сделать скриншоты настроек и параметров сети и сравнить их с официальными данными.

Заключение

Поддельная точка доступа Wi-Fi представляет серьезную угрозу для безопасности вашей информации и вашей жизни в целом. Понимание основных принципов и методов атак, а также использование правильных мер безопасности и инструментов, помогут вам защитить себя от таких угроз.

Помните, что защищенные Wi-Fi сети – не гарантия безопасности, поэтому всегда будьте настороже и аккуратны при подключении к сетям, особенно в публичных местах.

Использование виртуальных частных сетей (VPN) для защиты от поддельных точек доступа wifi

Одним из наиболее эффективных способов защиты от поддельных точек доступа wifi является использование виртуальных частных сетей (VPN). VPN создает защищенный туннель между вашим устройством и интернет-соединением, перенаправляя весь трафик через защищенные серверы.

Применение VPN означает, что ваша информация будет зашифрована и защищена от возможного доступа злоумышленников. Даже если они создают поддельную точку доступа wifi, они не смогут расшифровать или получить доступ к вашим данным.

Для использования VPN вам необходимо установить и настроить соответствующее программное обеспечение. Существует множество VPN-провайдеров, таких как NordVPN, ExpressVPN и другие, которые предлагают широкий спектр функций и безопасность. Установка и настройка VPN на устройствах можно выполнить без особых проблем в соответствии с инструкциями, предоставленными провайдером.

VPN также может предотвратить такие атаки, как DDoS-атака, которая может привести к сбою вашей сети. При использовании VPN весь трафик будет проходить через защищенные серверы, что значительно уменьшает возможность успешной DDoS-атаки.

Хотя появление VPN не полностью решает проблему поддельных точек доступа wifi, оно является одним из самых эффективных методов защиты от этой угрозы безопасности. Рекомендуется использовать VPN в сочетании с другими методами безопасности, такими как использование сложных паролей, регулярное обновление программного обеспечения и осторожность при подключении к незнакомым сетям.

Обновление и защита программного обеспечения для предотвращения подключения к поддельным точкам доступа wifi

Для того чтобы уберечь себя от подключения к поддельным точкам доступа Wi-fi, очень важно обновлять и защищать свое программное обеспечение. Независимо от того, являетесь ли вы пользователем, частным лицом или бизнесом, ваша сеть wi-fi может быть подвергнута атаке, и это может привести к серьезным проблемам безопасности.

Первое, что рекомендуется сделать, чтобы предотвратить подключение к поддельным точкам доступа Wi-fi, — это обновить все устройства, связанные с вашей сетью. Это включает в себя ваш компьютер, мобильные устройства, маршрутизаторы и точки доступа Wi-fi. Нередко новые обновления программного обеспечения включают исправления, улучшения безопасности и борьбу с новыми методами атак.

Другим важным мероприятием является настройка сети с использованием надежных паролей. Часто люди выбирают слабые пароли, которые легко поддвергаются атакам «человек-посередине». Каждый пароль должен быть уникальным и содержать комбинацию разных типов символов (буквы верхнего и нижнего регистра, цифры, специальные символы).

Когда вы подключаетесь к wi-fi, убедитесь, что вы подключаетесь к подлинной точке доступа с помощью защищенного протокола. SSLStrip — это один из методов, которые злоумышленник может использовать для подключения к вашей сети и перехвата ваших данных. Использование протокола HTTPS и защищенного ssl-соединения помогут предотвратить такую атаку.

Следующим шагом может быть установка дополнительных инструментов и плагинов, которые могут помочь вам обнаружить и предотвратить атаки на вашу сеть. Например, инструмент ettercap для пентестирования или программное обеспечение airgeddon для разбора и анализа wi-fi сетей. Эти программы помогут вам найти и остановить поддельные точки доступа wi-fi.

Важно также знать, как распознать поддельные точки доступа wi-fi. Если вы заметите, что ваш wi-fi имеет тот же SSID (наименование сети) и пароль, что и другая сеть, к которой вы подключались ранее в другом месте, то есть вероятность, что это поддельная точка доступа. Более того, фальшивая точка доступа может имитировать известные сети, что делает ее очень опасной для пользователей.

И наконец, всегда будьте осторожны и проверяйте точки доступа wi-fi перед их использованием. Если вы не уверены, являетесь ли вы подключены к безопасной сети, лучше воздержитесь от использования интернет-соединения. Лучше взять модем или точку доступа wi-fi с собой и настроить свою собственную безопасную сеть.

Введение правил и настройка богатым функционалом wlan0mon также могут помочь в защите от поддельных точек доступа. Однако важно помнить, что методы защиты и предотвращения атак на вашу wi-fi сеть постоянно развиваются. Поэтому регулярное обновление вашего программного обеспечения и повышение осведомленности о таких угрозах — ключевые шаги для защиты вашей сети и личных данных.

В итоге, более сложные сети и системы защиты, а также активная роль пользователя в обновлении и защите программного обеспечения — все это помогает минимизировать риски подключения к поддельным точкам доступа wi-fi и обеспечить безопасность вашей жизни в Интернете.

Важность сильного пароля для защиты от поддельных точек доступа wifi

Поддельные точки доступа wifi имеют много общих особенностей со своей подлинной версией. Они используют тот же набор протоколов и стандартов связи, что и настоящие точки доступа. Поэтому, если жертва подключается к поддельной точке доступа, они могут даже не заметить разницы.

Основная разница между поддельной и подлинной точкой доступа заключается в том, к кому отправляются все данные, включая логин и пароль пользователя. Злоумышленник, создавший поддельную точку доступа, может легко перехватывать все данные и использовать их для своих целей.

Несмотря на общие характеристики с подлинной точкой доступа wifi, поддельные точки доступа могут быть настроены для выполнения дополнительных атак. Например, они могут использовать специализированные инструменты, такие как airgeddon, ettercap и mana-toolkit, для перехвата и анализа данных. Запуск и настройка таких инструментов может потребовать некоторых дополнительных знаний и опыта.

Основные атаки, связанные с поддельными точками доступа, могут происходить через различные уязвимости в протоколе безопасности wifi. Например, используя атаку под названием «karma», злоумышленник может принудить устройство подключиться к поддельной точке доступа, даже если оно не является видимым для жертвы. Искусственно создавая поддельные точки доступа с уже известными именами, злоумышленник может добиться того, чтобы жертва автоматически подключалась к поддельной точке вместо подлинной.

Создание сильного пароля — важный шаг для защиты от таких атак. Сложный пароль, состоящий из разных символов и не связанный с вашими персональными данными, усложняет задачу злоумышленникам при попытке перехвата данных. Хорошим правилом является использование пароля, состоящего не менее чем из 12 символов. Также следует избегать использования общих и простых паролей, таких как «password» или «123456».

Как пользователю, вы можете принять несколько мер для обеспечения безопасности вашего интернет-соединения. Во-первых, убедитесь, что ваша подлинная точка доступа настроена безопасно и имеет сильный пароль. Во-вторых, будьте внимательны при выборе точки доступа, к которой вы подключаетесь. Проверьте ее подлинность и избегайте подключений к точкам доступа, которые вы не узнали ранее или о которых слышали жалобы.

Несмотря на все описанные выше меры, защита от поддельных точек доступа wifi — это сложная задача. Если вы хотите узнать больше о проблеме поддельных точек доступа и узнать подробный подход к защите от них, вам может помочь использование специализированных инструментов и программного обеспечения. Например, инструменты pumpkin-proxy, etcetterconf или vasileiadis могут предоставить вам полноценный набор функций для обнаружения и защиты от поддельных точек доступа wifi.

Взаимодействие с организациями и провайдерами для решения проблем поддельных точек доступа wifi

Поддельные точки доступа Wi-Fi представляют серьезную угрозу для безопасности информационных систем организаций и провайдеров. Они могут быть использованы мошенниками для перехвата данных пользователей, кражи паролей или даже проведения ДДоС-атак.

Для защиты от поддельных точек доступа необходимо тестировать безопасность сети, а также сотрудничать с провайдерами и организациями по обмену информацией о возможных угрозах.

Множество инструментов на платформе Linux, таких как Wifi-Pumpkin и Mana, позволяют администраторам сетей обнаруживать и противодействовать поддельным точкам доступа.

Wifi-Pumpkin, доступный по адресу https://github.com/P0cL4bs/WiFi-Pumpkin.git, является мощным инструментом для запуска и настройки мошеннической Wi-Fi-сети. Интерфейс программы позволяет проводить подробный разбор транслируемых «злой точкой» пакетов и производить атаки на пользователей Wi-Fi-сети.

Mana является еще одним инструментом для тестирования безопасности Wi-Fi сетей, специально разработан для атак на защищенные сети с использованием протоколов WPA2-PSK и WPA-PSK.

При обнаружение поддельной точки доступа можно попробовать запустить SSLstrip, чтобы перехватить информацию о паролях пользователей, осуществляя атаку на протоколы HTTP. Dnsmasq может использоваться для перенаправления трафика внутри сети на мошенническую точку доступа.

Важно помнить, что общение с организациями и провайдерами также является неотъемлемой частью процесса предотвращения и решения проблем с поддельными точками доступа Wi-Fi. Говорите о возможных уязвимостях сети, делитесь информацией о безопасности и предлагайте меры по защите.

Кто такие «злые двойники» и как защитить себя от них

В мире wi-fi-сетей существует опасность поддельной точки доступа, которая может быть создана злоумышленниками с целью хищения личных данных пользователей или проведения других вредоносных действий. Эти поддельные точки доступа называются «злыми двойниками» или «злыми двойниками».

Используя поддельную точку доступа, хакеры могут перехватывать передаваемые по сети данные, включая логины и пароли. Обычно злоумышленники создают точку доступа с похожим именем на настоящую сеть, привлекая пользователей к подключению к этой фальшивой сети.

Основным инструментом для создания поддельных точек доступа является программное обеспечение wifi-pumpkin, которое предоставляет множество возможностей для создания и анализа таких атак. Wifi-pumpkin предоставляет графический интерфейс для настройки и управления атаками на wi-fi-сети.

Подготовка к атаке начинается с установки Wifi-pumpkin на Linux-устройство, подключенное к сети. Для этого необходимо выполнить следующие простые команды:

sudo apt-get install git

git clone https://github.com/P0cL4bs/WiFi-Pumpkin.git

cd WiFi-Pumpkin

sudo python setup.py install

После установки можно приступить к настройке и использованию инструмента для создания и анализа поддельной точки доступа.

Wifi-pumpkin позволяет проводить не только атаки на wi-fi-сети, но и другие виды атак, такие как атака sslstrip или атака на уязвимости в программном обеспечении. Все атаки выполняются с помощью дополнительных плагинов, которые могут быть установлены и настроены в wifi-pumpkin.

Несмотря на то, что создание поддельной точки доступа с помощью wifi-pumpkin может быть относительно простым процессом, для успешной атаки и перехвата данных необходимо иметь некоторые знания и навыки в области хакинга.

Важно отметить, что атаки с использованием поддельных точек доступа являются незаконными и могут быть преследуемыми по закону. Поэтому графический интерфейс Wifi-pumpkin должен использоваться только для образовательных целей и с согласия владельца сети.

Чтобы защитить себя от атак с использованием поддельных точек доступа, рекомендуется использовать следующие меры:

- Внимательно отслеживайте и проверяйте mac-адреса точек доступа, с которыми вы подключаетесь.

- Устанавливайте обновления безопасности для устройств и программного обеспечения.

- Используйте сетевые подключения с помощью защищенных протоколов и шифрования.

- Избегайте подключения к открытым wi-fi-сетям без необходимости.

- Используйте виртуальную частную сеть (VPN) для обеспечения безопасного интернет-соединения.

- Будьте осторожны при вводе логина и пароля на открытых wi-fi-сетях.

- Внимательно изучайте информацию о подключении, чтобы убедиться, что вы подключаетесь к подлинной точке доступа.

Следуя указанным рекомендациям и принимая меры предосторожности, вы сможете защитить себя от атак с использованием поддельных точек доступа и сохранить свои личные данные в безопасности.

Определение и работа «злых двойников»

На первый взгляд, поддельные точки доступа выглядят так же, как обычные wi-fi сети, и жертвы могут быть обмануты, подключившись к ним без подозрений. Злоумышленники могут использовать простые методы хакинга, чтобы создать фальшивые точки доступа, такие как подбор паролей или использование специализированных инструментов, таких как Kali Linux.

Одним из таких инструментов является Ettercap, полностью настраиваемый инструмент для манипулирования трафиком в wi-fi сетях. С его помощью злоумышленник может перехватывать и изменять трафик между жертвами и точками доступа.

Для создания поддельной точки доступа злоумышленнику может потребоваться специализированный аппаратный модем с wi-fi поддержкой, на котором настроена соответствующая точка доступа, или программное обеспечение, которое позволяет эмулировать wi-fi сеть на персональном компьютере.

Злоумышленник может настроить фальшивую точку доступа с такими же настройками, как у реальной сети, чтобы сделать ее выглядящей максимально правдоподобно. Он может использовать даже такие детали, как название сети (SSID) и пароль, чтобы запутать пользователей и убедить их подключиться к фальшивой сети.

Когда жертва подключается к фальшивой точке доступа, все ее интернет-трафик проходит через злоумышленника, который может перехватывать, просматривать или изменять передаваемую информацию. Это может включать в себя потенциально конфиденциальные данные, такие как логины, пароли, данные кредитных карт и другие личные сведения.

Как злоумышленники могут использовать «злых двойников»

Злоумышленники могут использовать поддельные точки доступа для различных атак. Одна из таких атак называется «человек-посередине» (man-in-the-middle). В этом случае злоумышленник подставляет себя между жертвой и реальной точкой доступа и контролирует всю передаваемую информацию. Он может перенаправлять жертву на фальшивые веб-сайты или изменять передаваемую информацию, чтобы получить несанкционированный доступ к аккаунтам и данным жертвы.

Комментарии к настройкам Wi-Fi сети предоставлены vasileiadis и команда wifi-pumpkin.py, suite инструментария для создания фальшивых точек доступа. Этот инструментарий облегчает создание и управление фальшивыми точками доступа и позволяет злоумышленникам проводить различные атаки на пользователей Wi-Fi сетей.

Насколько опасны «злые двойники» и чем их разбор

Фальшивые точки доступа могут представлять серьезную угрозу для безопасности пользователей Wi-Fi сетей. Несмотря на то, что некоторые фальшивые точки доступа могут технически быть легальными (например, созданными провайдерами для улучшения покрытия сети), большинство из них представляют реальную угрозу.

Злоумышленники могут использовать фальшивые точки доступа для кражи личных данных, внедрения вредоносных программ или проведения других атак. Пользователи Wi-Fi сетей должны быть осторожны и принимать меры предосторожности, чтобы защитить свои данные и личную информацию.

Для защиты от поддельных точек доступа можно использовать шифрование Wi-Fi сети, установку паролей, фильтрацию MAC-адресов и другие методы безопасности. Также рекомендуется быть внимательными при подключении к открытым Wi-Fi сетям и избегать ввода личной или чувствительной информации через незащищенные соединения.

Несмотря на повышенные риски, связанные с «злыми двойниками», соблюдение основных мер безопасности и осведомленность о потенциальных угрозах могут помочь пользователям защитить свои данные и личную информацию.

0 Комментариев